Windows Azure SSTP模式***配置

说到windows azure ***配置,相信大家都很熟悉了,当然我们已经在前几篇文章介绍了很多***的模式配置,比如从本地到windows azure网络的互通,windows azure vnet到vnet之间的互通,最后我们又实现了多站点的***配置介绍,那今天我们主要介绍的是模拟什么***呢,那就是windows Azure SSTP模式的***,我们一般最常见的是PPTP、IPSEC等模式,而我们今天说的是SSTP模式哦,那他们之间有什么关系呢?这么说吧,PPTP我们可以理解为端点到站点的***模式,ipsec是站点到站点的模式,SSTP也是端点到站点的***模式。他们之间不同之处就是,PPTP、IPSEC使用的是IP层协议,而SSTP使用的是TCP层协议。SSTP---安全套接字隧道协议(Secure Socket Tunneling Protocol,SSTP)是一种***隧道的形式,提供了一种通过SSL3.0通道传输PPP或L2TP流量的机制。SSL利用密钥协商提供传输级别的安全性。通过TCP端口443使用SSL,允许SSTP通过几乎所有的防火墙和代理服务器,除了需要身份验证的Web代理。PPTP--点对点隧道协议 (PPTP) 是由包括微软和3Com等公司组成的PPTP论坛开发的一种点对点隧道协,基于拨号使用的PPP协议使用PAP或CHAP之类的加密算法,或者使用 Microsoft的点对点加密算法MPPE。其通过跨越基于 TCP/IP 的数据网络创建 *** 实现了从远程客户端到专用企业服务器之间数据的安全传输。PPTP 支持通过公共网络(例如 Internet)建立按需的、多协议的、虚拟专用网络。PPTP 允许加密 IP 通讯,然后在要跨越公司 IP 网络或公共 IP 网络(如 Internet)发送的 IP 头中对其进行封装。

IPSEC--IPSec 隧道模式隧道是封装、路由与解封装的整个过程。隧道将原始数据包隐藏(或封装)在新的数据包内部。该新的数据包可能会有新的寻址与路由信息,从而使其能够通 过网络传输。隧道与数据保密性结合使用时,在网络上窃听通讯的人将无法获取原始数据包数据(以及原始的源和目标)。封装的数据包到达目的地后,会删除封装,原始数据包头用于将数据包路由到最终目的地。

我们首先说说windows azure 上的***配置选项,首先我们很直观的确认,windows azure支持的***类型有点到站点,也就是所谓的PPTP模式。还有一个就是站点到站点的***模式,也就是ipsec模式。问题来了,windows azure上的PPTP模式的***能满足我们的需求么。我们的需求是什么呢,其实很简单,比如我在中国,我需要访问美国的一些网站或者服务的话很多是访问不了的,如果需要访问的话,我们需要使用所谓的跳板或者***软件(***)来实现。可让我们失望的是,windows azure提供的PPTP模式的***不支持*** client直接访问azure以外的网络,那怎么版本,当然还有另外的一种方法,那就是使用vm的方式,在windows azure下创建一个vm(再此我使用windows2012R2操作系统),然后安装路由和远程角色来配置***,那具体怎么实现呢,这样当用户拨通***后就通过azure的网络出去了,具体配置见下:

环境介绍:

因为我目前还没有国际azure的相关账户信息,所以我们在国内的azure上模拟国际azure环境,怎么确认是否配置及访问正常呢,拨***前通过ip138方式查看当前网络出口信息,然后拨上***后我们再次查看网络出口信息。

首先确认的是Windows azure目前只支持两种***,但是PPTP模式下,*** client不能直接通过azure 网络访问azure以外的网络。

我们首先在windows azure上创建一个windows2012R2的VM做***服务器;

记住,建议新建独立的云服务。

Hostname:RRAS2012R2

创建独立的云服务:建议操作

同时选择内部网络

虚拟机创建完成。

我们登录后确实虚拟的网络配置信息:

Internal:10.10.1.4

External:139.219.140.140

接下来我们需要为改***服务器申请一个公网的自签名证书。我们需要使用一个工具。-iis resource kit

http://www.microsoft.com/en-us/download/details.aspx?id=17275

工具非常小。

开始安装。定义好计算机名

完全安装即可。

安装过程中

安装完成

安装后打开命令提示符,并进入IIS6.0安装目录

然后我们输入:

Selfssl.exe /N:cn=rras2012r2.chinacloudapp.cn /V:3650

其中,参数/N:cn=<后面接虚拟机的域名>,此名称可在登陆虚拟机时,远程桌面的标题栏中显示(下图方框中划红线处为虚拟机的域名);

参数/V:3650,表示此证书的有效期为3650天(此值可任意设定);

输入y

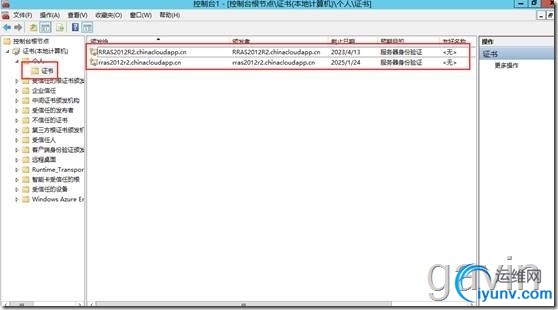

执行后我们可以通过mmc,控制台打开证书控制台;查看证书状态。证书是自动生成的;

其实默认只有一张证书,因为我执行了两次,所以有两张

接下来我们导出该证书:为*** client链接***来使用。

我们选择导出没有私钥

选择Base64编码

证书完成后,我们开始配置***服务器

打开服务管理器,在添加角色中选择网络策略和访问服务、远程访问

勾选:DirecAccess和***、路由后开始安装角色

安装角色后,我们打开路由很远程访问,开始启用和配置路由远程访问功能

我们选择自定义配置

我们选择***访问、NAT选项

在启用过程中会提示警告,我们确认即可。

我们右击路由远程访问属性

单击安全---按照以下方式进行选择----仅仅勾选Miicrosoft加密的身份验证版本2(MS-CHAP V2)(M)

我们同时***,选择下来后,我们可以看见部署前申请的自签名证书。

然后我们单击ipv4标签,然后为***定义一个***地址池:

再次我们定义10.0.0.100---10.0.0.199

注:确保此地址池与Windows Azure给比虚拟主机分配的内部地址不冲突。(虚拟主机内部地址查看方式为:Azure平台–> 虚拟机-> 虚拟机名称-> 仪表盘,如下图所示

之后选择IPv4标签下的NAT子标签,单击右键,点击新增接口:

我们选择以太网—确认

在弹出的属性对话框中,选择NAT标签,选择公用接口连接到Internet,并将在此接口上启用NAT子选项卡一并选上后,点击应用

最后我们在虚拟机上新建***用户,本地用户和组-> 用户,在用户标签上单击右键,点击新用户,如下图所示:

我们选择新建的用户,然后右击-----属性

在弹出的对话框中,点击拨入选项卡,选择允许访问,点击确定,至此***服务添加完成

在Azure平台上配置Endpoint端口

在Azure管理界面选择虚拟机,选中作为***服务器的虚拟机,点击向右的箭头

进入虚拟机管理界面后,点击端点,之后添加端点

输入端口名称,端口号,本例中协议名为SSL,协议类型为TCP,公用端口和私用端口均为443

添加完成

接下来我们就是测试来了:

首先将导出的证书拷贝到测试机器上。然后双击安装证书:然后安装到受信任的颁发机构

我们新建***网络

***地址为:RRAS2012R2.CHINACLOUDAPP.CN

该地址为***服务器的登录名称:

***服务地址为:服务器的访问地址

修改***属性:我们选择SSTP模式--(当然默认配置也行):

接下来输入有效的***用户信息进行验证登录

正在连接中

连接成功:获取到的***地址为10.0.0.102 ;该地址为我们定义的***地址池地址范围

注:在此申明一下,我们发现上面的测试机器的语言是英文的,而下面的测试机是中文的,原因是因为我测试机器为azure上的一个虚拟机,拨上***后网络断了,我无法远程访问了,所以又找了一个本地的2012测试机器来测试。

我们为了测试正常。我们首先将***断开,然后通过ip138查看出网信息:

我们发现没有***的情况下,机器的出网ip为科技网的一个ip地址

我们再次尝试连接***后,在通过138查看出网供应商。

我们发现I链接***后,出网地址为windows azure ***服务器的公网地址

RRAS的云地址

|