|

|

Zookeeper作为配置管理服务,因为配置数据有很高的安全要求,需要有权限控制,客户端需要进行登录认证才操作(查看数据,修改数据,创建children znode等等)Zookeeper上面对应znode。

1. 简单的客户端认证zkCli.sh 命令如下:

1

2

| [zk: localhost:2181(CONNECTED) 23] ls /tom

Authentication is not valid : /tom

|

1

2

3

4

| #添加认证之后,即可查看znode /tom

[zk: localhost:2181(CONNECTED) 27] addauth digest tom:tom

[zk: localhost:2181(CONNECTED) 28] ls /tom

[]

|

2. Zookeeper提供的认证方式

Zookeeper对权限的控制是znode级别的,不继承即对父节点设置权限,其子节点不继承父节点的权限。

world:有个单一的ID,anyone,表示任何人。

auth:不使用任何ID,表示任何通过验证的用户(验证是指创建该znode的权限)。

digest:使用 用户名:密码 字符串生成MD5哈希值作为ACL标识符ID。权限的验证通过直接发送用户名密码字符串 的方式完成,

ip:使用客户端主机ip地址作为一个ACL标识符,ACL表达式是以 addr/bits 这种格式表示的。ZK服务器会将addr的前bits位与客户端地址的前bits位来进行匹配验证权限。

3. auth认证方式

Perm:ALL, Id:("auth","") 即创建者拥有访问权限。

/auth的数据是“auth”, auth认证方式,读写权限。

1

2

| [zk: localhost:2181(CONNECTED) 37] create /auth auth auth::rw

Created /auth

|

查看/auth的访问控制列表可以看出需要通过digest模式用户名密码是tom/tom认证才可以访问,不对id做限制。

1

2

3

| [zk: localhost:2181(CONNECTED) 42] getAcl /auth

'digest,'tom:GcSMsIa2MmdW+zdSJKAv8gcnrpI=

: rw

|

成功的认证:

1

2

3

4

5

| [zk: localhost:2181(CONNECTED) 0] ls /auth

Authentication is not valid : /auth

[zk: localhost:2181(CONNECTED) 1] addauth digest tom:tom

[zk: localhost:2181(CONNECTED) 2] ls /auth

[]

|

失败的认证:

1

2

3

| [zk: localhost:2181(CONNECTED) 2] addauth digest supper:admin

[zk: localhost:2181(CONNECTED) 3] ls /auth

Authentication is not valid : /aut

|

4.通过zkCli.sh 创建znode,并设置ACL

4.1 创建设置ACL的znode

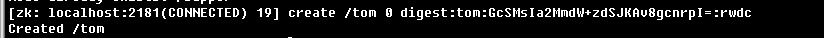

图1 - 用户/密码super/admin创建/supper:

图2-用户/密码tom/tom创建/tom:

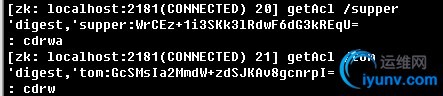

图3-查看/supper和/tom的ACL:

4.2 使用如下代码来生成用户名和密码的摘要:

1

2

3

4

| java -cp $ZK_CLASSPATH \

org.apache.zookeeper.server.auth.DigestAuthenticationProvider amy:secret

....

amy:secret->amy:Iq0onHjzb4KyxPAp8YWOIC8zzwY=

|

注:在启动Zookeeper服务是指定

1

| -Dzookeeper.DigestAuthenticationProvider.superDigest=super:<base64encoded(SHA1(password))

|

将启用超级用户,通过该supper:密码认证的客户端访问将不受ACL列表限制。

5. 客户端验证

5.1验证supper/admin

1

2

3

4

5

6

7

8

9

10

| ZooKeeper zooKeeper1 = new ZooKeeper("192.168.88.153:2181", 10000, new Watcher() {

@Override

public void process(WatchedEvent event) {

System.out.println(event);

}

});

//zooKeeper1.addAuthInfo("digest", "supper:admin".getBytes());

Stat stat = new Stat();

byte[] supperData = zooKeeper1.getData("/supper", true, stat);

System.out.println(new String(supperData) + "," + stat);

|

运行上面代码,读(r)znode "/supper" :

去掉注释代码,为客户端添加认证信息之后:

1

| 0,8589940093,8589940093,1439970090902,1439970090902,0,0,0,0,1,0,8589940093

|

数据是0,符合4中图1设置的值。

5.2验证tom/tom

1

2

3

4

5

6

7

8

9

10

| ZooKeeper zooKeeper2 = new ZooKeeper("192.168.88.153:2181", 10000, new Watcher() {

@Override

public void process(WatchedEvent event) {

System.out.println(event);

}

});

zooKeeper2.addAuthInfo("digest", "tom:tom".getBytes());

stat = new Stat();

byte[] tomData = zooKeeper2.getData("/tom", true, stat);

System.out.println(new String(tomData) + "," + stat);

|

结果似同5.1.

通过zkCli.sh客户端连接,认证和读取

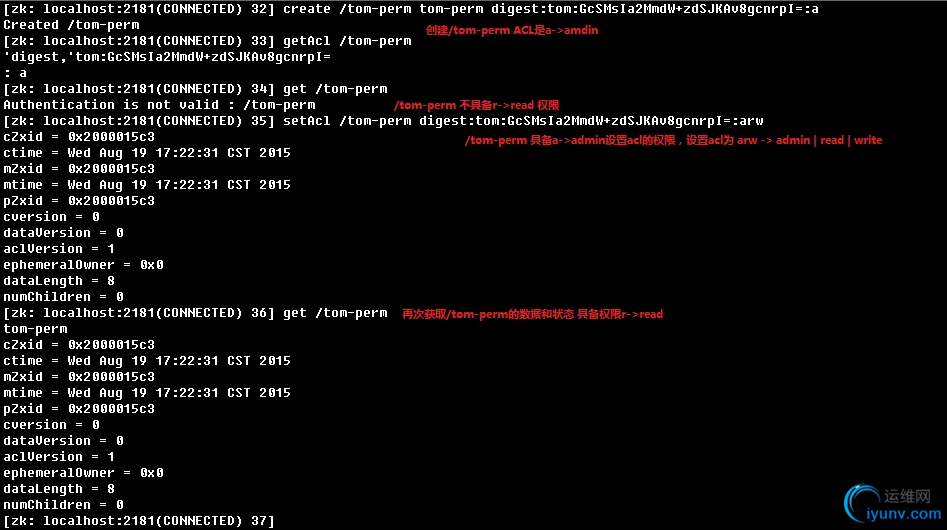

6.使用zkCli.sh 验证acl(点击查看大图)

Zookeeper提供的权限信息表:

| 权限 | 描述 | setAcl中的简写 | | write | 能够设置znode的值 | w | | read | 能够读取znode的值和列出它的children znode | r | | create | 能够创建children znode | c | | delete | 能够删除children znode | d | | admin | 能够执行setAcl即设置访问控制列表 | a | | all | 所有权限 | wrcda |

7:注意问题:

7.1 通过zkCli.sh设置acl的格式是scheme:id:perm,perm的写法是简写字母连接,如读写权限rw和Linux的文件系统的权限相似。有些版本可能是:READ|WRITE, 所以需要注意命令行提示信息。

7.2 通过zkCli.sh设置acl时,scheme是digest的时候,id需要密文,具体生成参见文4.2

7.3 通过Zookeeper的客户端编码方式添加认证,digest对应的auth数据是明文,参见文5.1

8.Zookeeper认证的扩展

实现AuthenticationProvider接口提供自定义的认证方式。

1

| org.apache.zookeeper.server.auth.AuthenticationProvider

|

比如自定义实现AuthenticationProvider类是secondriver.MyProvier,可以通过两种方式注册Zookeeper认证体系中去。

第一种:启动Zookeeper服务是通过-Dzookeeper.authPorivder.X=secondriver.MyProvider

第二种:添加到配置文件(zoo.conf)中如:

1

| zookeeper.authProvider.1=secondriver.MyProvider

|

注:上面X是对authProvider实现提供编号用来区别不同的authProvider。

|

|

|