|

集中化管理平台Saltstack Saltstack是一个服务器基础架构集中化管理平台,开始于2011年的一个项目,具备配置管理、远程执行、监控等功能,一般可以理解成简化版的puppet和加强版的func。Slatstack基于Python语言实现,结合轻量级消息队列(ZeroMQ)与Python第三方模块(Pyzmq、PyCrypto、Pyjinja2、python-msgpack和PyYAML等)构建。 关于什么是Salt,请查阅官方说明:http://docs.saltstack.cn/topics/index.html 基本原理 SaltStack 采用 C/S模式,server端就是salt的master,client端就是minion,minion与master之间通过ZeroMQ消息队列通信。 minion上线后先与master端联系,把自己的pub key发过去,这时master端通过salt-key -L命令就会看到minion的key,接受该minion-key后,也就是master与minion已经互信。 master可以发送任何指令让minion执行了,salt有很多可执行模块,比如说cmd模块,在安装minion的时候已经自带了,它们通常位于你的python库中。这些模块是python写成的文件,里面会有好多函数,如cmd.run,当我们执行salt '*'cmd.run 'uptime'的时候,master下发任务匹配到的minion上去,minion执行模块函数,并返回结果。 master监听4505和4506端口,4505对应的是ZMQ的PUB system,用来发送消息,4506对应的是REP system是来接受消息的。 我们可以这样理解: Salt stack的Master与Minion之间通过ZeroMq进行消息传递,使用了ZeroMq的发布-订阅模式,连接方式包括tcp,ipc。 1.发送消息: salt命令,将cmd.run ls命令从salt.client.LocalClientNaNd_cli发布到master,获取一个jobid,根据jobid获取命令执行结果。master接收到命令后,将要执行的命令发送给客户端minion。 2.执行命令: minion从消息总线上接收到要处理的命令,交给minion._handle_aes处理。minion._handle_aes发起一个本地线程调用cmdmod执行ls命令。 3.执行结果处理: 线程执行完ls后,调用minion._return_pub方法,将执行结果通过消息总线返回给master。master接收到客户端返回的结果,调用master._handle_aes方法,将结果写在文件中。 4.返回执行结果: salt.client.LocalClientNaNd_cli通过轮询获取Job执行结果,将结果输出到终端。 下面,我们来部署Saltstack的平台:

一,环境配置说明1.IP地址分配Hostname IP地址 节点

saltstack01 10.62.83.211 salt-master

Ctest01 10.62.83.11 salt-minion

2.协议和端口节点 服务 端口号 功能

Salt-master python2.6 4505 ZeroMQ的PUBsystem,发送消息

Python2.6 4506 REPsystem是来接受消息

Salt-minion python2.6 4505 ZMQ的PUBsystem,发送消息

3.软件版本软件 版本号

OS CentOSrelease 6.7 (Final)

Python python2.6.6

saltstack 2015.8.10 (Beryllium)

二,YUM源配置 我们采用yum的安装方式

1

2

3

4

5

6

7

8

9

| # rpm --import https://repo.saltstack.com/yum/r ... ACK-GPG-KEY.pub#yum源认证文件

# vim/etc/yum.repos.d/saltstack.repo #yum源配置文件

[saltstack-repo]

name=SaltStack repo for RHEL/CentOS $releasever

baseurl=https://repo.saltstack.com/yum/redhat/$releasever/$basearch/latest

enabled=1

gpgcheck=1

gpgkey=

# yumrepolist #yum列表更新

|

三,安装配置主控端master1.安装salt-master1

| # yuminstall salt-master

|

下图是依赖包的安装:

2.主控端主文件配置1

2

3

4

5

6

7

8

9

10

| # vim/etc/salt/master

interface:10.62.83.211 ##绑定Master通信IP。

auto_accept:True ##自动认证,避免手动运行salt-key来确认证书信任。

#pillar_opts:False ## 是否开启pillar

#pillar_roots: ##这里3行是定义pillar的主目录

# base:

# - /srv/pillar

file_roots: ##指定saltstack文件根目录位置

base:

- /srv/salt

|

3.启动主控端服务1

| #service salt-master start

|

1

| #chkconfig salt-master on #配置为开机服务自启动

|

4.主控端防火墙配置 在主控端添加TCP 4505,TCP4506的防火墙规则,而在被控端无须配置防火墙,原理是被控端直接与主控端的zeromq建立长链接,接收广播到的任务信息并执行。

1

2

3

| # vim/etc/sysconfig/iptables

-IINPUT -m state --state new -m tcp -p tcp --dport 4505 -j ACCEPT

-IINPUT -m state --state new -m tcp -p tcp --dport 4506 -j ACCEPT

|

四,安装被控端minion1.安装salt-minion1

| # yuminstall salt-minion –y

|

2.被控端主文件配置1

2

3

| # vim/etc/salt/minion

master:10.62.83.211

id:Ctest01 ##修改被控端主机识别id,建议使用操作系统主机名来配置

|

注意:

如果环境中没有域名解析服务,我们可以配置/etc/hosts文件实现自解析域名。

3.启动被控端服务#service salt-minion start

1

| #chkconfig salt-minion on ##配置为开机服务自启动

|

4. 开放被控端防火墙端口1

2

| # vim/etc/sysconfig/iptables

-IINPUT -m state --state new -m tcp -p tcp --dport 4505 -j ACCEPT

|

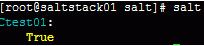

五,结果测试验证测试结果

思考: 生产环境中,成千上万台host,我们怎么批量部署被控端呢?哈哈,salt-ssh可以解决。

|