CISCO SECURE ACCESS CONTROL SERVER

安全访问控制服务器为思科智能信息网络提供基于身份的全面的访问控制解决方案。它是用于管理企业网络用户、管理员和网络基础设施资源的集成和控制层。 Secure ACS (ACS)是具高可扩展性的高性能访问控制服务器,可作为集中的RADIUS 和 TACACS+ 服务器运行。Cisco Secure ACS将验证、用户访问和管理员访问与策略控制结合在一个集中的身份识别网络解决方案中,因此提高了灵活性、移动性、安全性和用户生产率, 从而进一步增强了访问安全性。它针对所有用户执行统一安全策略,不受用户网络访问方式的影响。它减轻了与扩展用户和网络管理员访问权限相关的管理负担。通过对所有用户帐户使用一个集中数据库,Cisco Secure ACS可集中控制所有的用户权限并将他们分配到网络中的几百甚至几千个接入点。对于记帐服务,Cisco Secure ACS针对网络用户的行为提供具体的报告和监控功能,并记录整个网络上每次的访问连接和设备配置变化。这个特性对于企业遵守Sarbanes Oxley法规尤其重要。Cisco Secure ACS支持广泛的访问连接,包括有线和无线局域网、宽带、内容、存储、IP上的语音(VoIP)、防火墙和***等。

Cisco Secure ACS是思科基于身份的网络服务(IBNS)架构的重要组件。Cisco IBNS基于802.1x (用于基于端口的网络访问控制的IEEE标准)和可扩展验证协议(EAP)等端口安全标准,并将安全验证、授权和记帐(AAA)从网络外围扩展到了LAN中的每个连接点。您可在这个全新架构中部署新的策略控制工具(如每个用户的配额、VLAN分配和访问控制列表[ACL]),这是因为思科交换机和无线接入点的扩展功能可用于在RADIUS协议上查询Cisco Secure ACS。

Cisco Secure ACS也是思科网络准入控制(NAC)架构的重要组件。思科NAC是思科系统公司®赞助的业界计划,使用网络基础设施迫使企图访问网络计算资源的所有设备遵守安全策略,进而防止病毒和蠕虫造成损失。通过NAC,客户只允许遵守安全策略的可信的端点设备

访问网络(如PC、服务器和个人数字助理等),并可限制违规设备的访问。思科NAC是思科自防御网络计划的一部分,为在第二层和第三层网络上实现网络准入控制奠定了基础。我们计划进一步扩展端点和网络安全性的互操作性,以便将动态的事故抑制功能包含在内。这个创新将允许遵守安全策略的系统组件报告***期间因恶意系统或受感染的系统导致的资源误用。因此,用户可将受感染的系统与其他网络部分动态隔离开,从而大大减少病毒、蠕虫及混合***的传播。 Cisco Secure ACS是功能强大的访问控制服务器,为正在增加其WAN或LAN连接的机构提供了许多高性能和可扩展性特性。表1列出了Cisco Secure ACS的主要优势。

Cisco Secure ACS的主要优势

设置了管理员后就可以通过Web界面登陆到ACS服务器对ACS进行配置

ACS网络配置(添加Tacacs+客户端)

点击ACS界面的Network Configuration,出现网络配置界面,然后点击Add Enty.

Cisco acs软件在默认情况下没有打开Network Device Groups(NDG)功能。如果要启用NDG功能就必须在interface Configuration 中打开这个功能。

填写设备组的名称以及key

如果填写了key值,那么在认证时属于这个组的设备的key就会全部匹配这里配置的key了。而不是匹配在设备添加时候填写的key。也就是说NDG的KEY的权限比在属于组的设备的可以优先级高。如果在认证日志里发现“key Mismatch”的情况,首先检查设备和配置的key是否一致,然后可以检查这个设备所属的组是否配置了key,当然也可以只配置设备的key而不需要配置NDG的key,因为在设备配置时必须配置key,而在配置NDG是可以不用配置key。

设备组定义了之后,点击此设备组属性就可以在此设备中添加Tacas+客户端(ACS中必须指定Tacacs+客户端的IP地址)

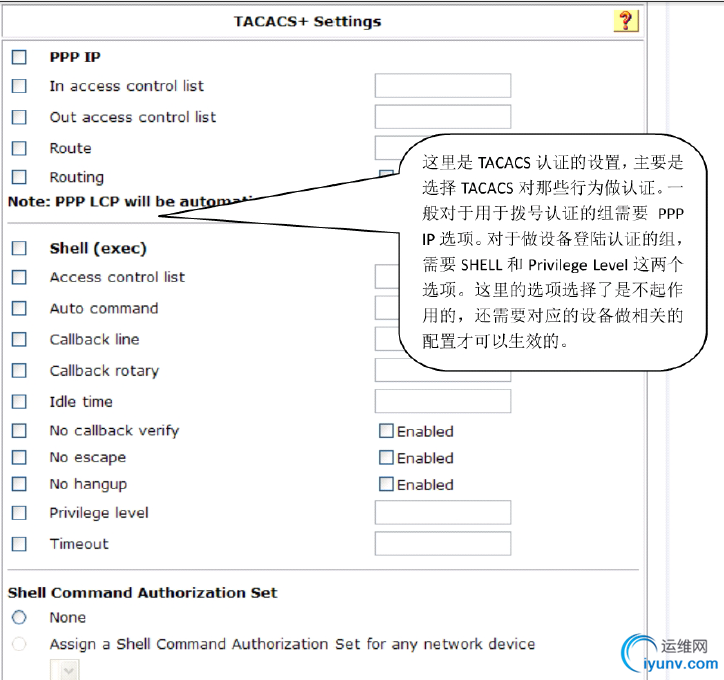

Tacacs+设置

点击ACS界面左边Interface configuration按钮,选择Tacacs+(Ciscoios)

根据个人具体应用,在Tacacs+相关项目中打钩

ACS用户组/用户添加

添加用户组

在 ACS界面左边点击 Group Setup

在下拉列表中选取组,并且重命名,然后选择Edit setting进入组的属性配置

添加用户

在ACS界面的左边点击user setup按钮

在user方框中填写用户名,然后点击ADD/Edit

在出现的用户属性中逐一填写

选择用户属于哪个用户组

选择用户属于的级别(可以定义单个用户级别,也可以和所属的用户组级别一样)

点击Interface Configuration-Advance Option选项)

选择Group-Level Network Access Restritions和User-Level Network Access Restrictions(为了在user和user group设置时显示这个选项,默认是不打开的)

点击Network Configuration-Network Access Restictions(定义在NAR中的组选项)

添加相应的参数

以上内容部分来自互联网

优势

说明

易用性

基于Web的用户界面可简化并分发用户资料、组资料和Cisco Secure ACS的配置。

可扩展性

Cisco Secure ACS可通过支持冗余服务器、远程数据库以及数据库复制和备份服务来支持大型网络环境。

可扩容性

轻型目录访问协议(LDAP)验证转发功能支持对著名目录供应商保存在目录中的用户资料进行验证,包括Sun、Novell和Microsoft等。

管理

Windows Active Directory支持结合了Windows用户名和密码管理功能,并使用Windows Performance Monitor来查看实时统计数据。

系统管理

为每个Cisco Secure ACS管理员分配不同的访问权限 — 以及对网络设备进行分组的能力— 可以更轻松地控制网络访问并最大限度地提高灵活性,从而方便地对网络中的所有设备执行并更改安全策略。

产品灵活性

Cisco IOS® 软件内嵌了对于AAA的支持,因此,Cisco Secure ACS几乎能在思科销售的任何网络接入服务器上使用(Cisco IOS软件版本必须支持RADIUS 或 TACACS+)。

集成

与Cisco IOS路由器和***解决方案紧密集成,提供了多机箱多链路点到点协议(PPP)和Cisco IOS软件命令授权等特性。

第三方支持

Cisco Secure ACS为提供满足RFC要求的RADIUS接口 (如RSA、 PassGo、安全计算、ActiveCard、Vasco 或 CryptoCard) 的所有OTP供应商提供令牌服务器支持。

控制

Cisco Secure ACS为一天中的时间点、网络使用、登录的会话数量和一周中每天的访问限制提供动态配额。

ACS的基本设置

设置ACS管理员账号

点击ACS界面左边的Administtation control 按钮,然后点击Administrator control 界面中的Add Administrator。

点击Add administration 后出现此账户的选项,逐一填写后点击Submit |