|

|

1.背景及目的

1.当地人员登录维护无法认证授权和审计记录;

2.交换机consle口配置本地3A模式登录,可以完全绕开运维堡垒机集中登录;

3.没有集中认证授权的方式。

为此,需要完善交换机的3A配置,同时使用通用radius协议的服务器来行认证授权。

综合考虑,使用思科acs作为radius服务器,配置交换机AAA功能。

2.参考资料

主要资料:

【交换机在江湖】实战案例十一 HUAWEI S系列交换机AAA特性与Cisco Secure ACS对接指导;

http://support.huawei.com/huaweiconnect/enterprise/forum.php?mod=viewthread&tid=299163&page=1#pid1603447

《思科ACS5.2破解安装》

华为RADIUS属性

http://blog.sina.com.cn/s/blog_5fc93bc00102w9dr.html

3.交换机配置

以9L用户接入交换机HW2700_9F_enduser,10.245.0.16为例进行配置测试。

以下为交换机配置:

[Switch] radius-server template 1 #模板1

Switch-radius-1] radius-server authentication 172.31.101.30 1812 //指定ACS的IP地址和端口号

[Switch-radius-1] radius-server shared-key cipher xxxx //指定ACS的共享密钥,需要与ACS上配置一致

[Switch-radius-1] quit

如果ACS上保存的用户名不包含域名,还需要配置命令undo radius-server user-name domain-included使设备向RADIUS服务器发送的报文中的用户名不包含域名。

[Switch] aaa

[Switch-aaa] authentication-scheme 1

[Switch-aaa-authen-sch1] authentication-mode radius local #使用本地及radius共同认证

[Switch-aaa-authen-sch1] quit

在默认管理域下引用AAA认证方案和RADIUS服务器模板。

管理员用户(通过Telnet、SSH、FTP、HTTP、Terminal等方式的接入用户)使用默认管理域认证。

缺省情况下,默认管理域为default_admin。

[Switch-aaa] domain default_admin #使用“default_admin”域进行认证

[Switch-aaa-domain-huawei.com] radius-server 1

[Switch-aaa-domain-huawei.com] authentication-scheme 1 #认证模板1

[Switch-aaa-domain-huawei.com] quit

[Switch-aaa] quit

4.思科ACS安装

详细参考附件《思科ACS5.2破解安装》

注意:

1.需要自行下载破解授权文件

2.无需升级

3.需要自行调整时间,调整方式如下:

5.思科ACS5,2配置

web登录地址为http://172.31.101.30/acsadmin,使用IE7版本以上的内核的浏览登录效果最佳,使用其他浏览器登录会有各种异常。

5.1.登录首页

登录首页如下图所示:

(图:登录首页)

5.2.添加接入设备

单击导航树中的“Network Resources > Network Devices and AAA clients > Creat”菜单,创建客户端“HW_2700_9F_enduser”ip地址10.245.0.16,对应交换机。

(图:网络设备与AAA客户端配置页面)

(图:配置客户端选项)

注意:

1.“Authentication Options”点击”RADIUS”打勾;

2.“Shared Secret:”配置为ctbt@WSX,是与交换机配置相同的共享密钥;

3.“CoA port:”配置为1812,表明使用1812端口进行通信。

5.3.添加接入用户

单击导航树中的“Users and>

(图:用户配置界面)

输入接入用户的用户名、密码,再次输入密码,并单击“Submit”。用户密码为设备登录的用户密码:

(图:配置admin1的用户密码)

5.4.添加认证授权模板

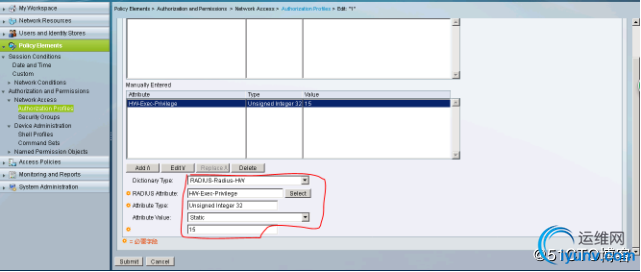

单击导航树中的“Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles > Creat”菜单,添加认证授权模板。

选择“Policy Elements > Authorization and Permissions > Authorization Profiles”。

(图:授权界面)

(图:授权配置)

5.4.1.认证授权模板的“RADIUS Attributes”

认证授权属性需要自行选择配置并定义,如下图所示:

(图:配置RADIUS Attributes)

注意

1.“Attribute Type:”输入Unsigned Integer 32;

- “Attribute Value:”输入15,代表授权用户的权限级别为15,最高;5.4.2.华为私有radius协议的配置

协议RFC2865、RFC2866和RFC3576标准规定了RADIUS标准属性,所有主流设备厂商基本上都支持。但是需要配置华为的授权模版,则需要自行配置华为的私有radius协议,在思科acs5.2中,没有华为的私有radius协议,需要自行配置。

RADIUS协议具有良好的可扩展性,协议(RFC2865)中定义的26号属性(Vendor-Specific)用于设备厂商对RADIUS进行扩展,以实现标准RADIUS没有定义的功能。RADIUS扩展属性中包含各个设备厂商的厂商代号Vendor-ID,华为公司的Vendor-ID是2011。

详细的radius协议说明,请看附件。

为此,需要在acs中新建radius协议来满足要求。

选择“System Administration > Dictionaries> Protocols>RADIUS>RADIUS VSA”进入协议配置界面。

(图:协议配置)

点击”Create”,命名为“Radius-HW”,“Vendor>

(图:创建协议)

协议创建完毕后,点击导航栏中的“Radius-HW”,创建radius 属性。

(图:RADIUS DICTIONARY界面)

华为RADIUS扩展属性有不同ID,代表不同的授权功能,本次只用用户级别授权,名称为“HW-Exec-Privilege”,ID为29,如下图所示:

(图:华为私有radius属性说明)

点击“creat”,创建radius模版,命名为HW-EXEC-Privilege”,表示使用用户授权级别。

(图:radius属性配置)

完成这些配置后,即可在前面选择到华为的私有radius属性。

5.5.添加接入策略,将用户和认证授权模板绑定

新建接入业务,单击导航树中的“Access Policies > Access Services > Creat”菜单

(图:接入策略界面)

注意,有绿色的圆形指示灯图标说明该接入策略已经完成配置,并绑定使用。

配置接入业务:指定通信方式为“Network Access”和指定用户接入使用的协议,本次配置名称为“华为交换机3A”。

(图:创建接入策略)

注意:”Service Type”选择“Network Access”,“Policy Struncture”点击“Identiy”和“A uthorization”打勾,表示使用ID识别和授权。

在Allowed Protocols中选择接入用户的协议,一般为图中前五种。

(图:选择接入用户协议)

新建规则,单击导航树中的“Access Policies > Access Services > Service Selection Rules”,命名为rule1

(图:新建规则)

Protocol选择“match”>“Radius”,Results选择“华为交换机3A”

(图:配置规则)

选择刚才新建的接入业务“华为交换机3A”,并单击“Identity”,新建“Identity”的规则,命名为R ule 1。

(图:配置idetity)

注意:

协议选择radius,identity source选择internal uses;

选择刚新建的接入业务“华为交换机3A”,并单击“Authorization”,配置管理员对应的认证规则。

(图:配置A uthorizaton)

6.测试

交换机测试:

登录交换机后,使用命令test-aaa admin1 xxxxxxxx radius-template 1,成功后,结果如下:

(图:交换机测试结果)

使用命令,display local-user username admin1,查看授权结果,为最高15。

(图:交换机测试结果)

在ACS查看radius相关记录

7.ACS策略架构

|

|

|