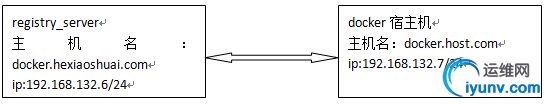

一、实验拓扑:

二、实验要求:

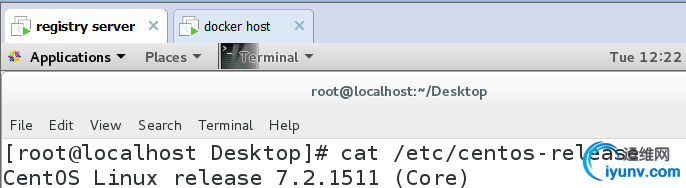

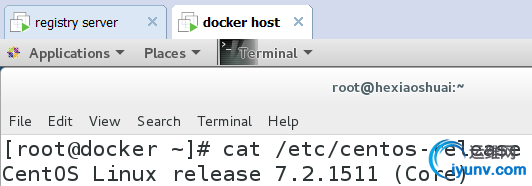

实验机器(两台centos7.2)

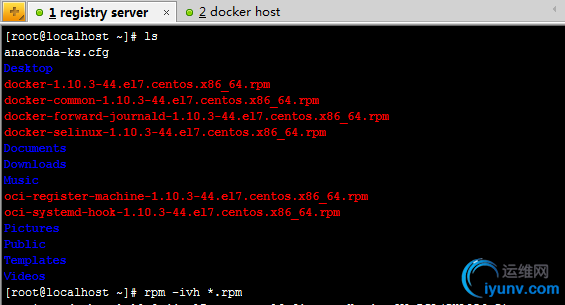

1、registry_server和docker宿主机均需安装docker软件包并启动docker服务。

2、搭建私有仓库服务器,为docker主机提供镜像仓库,实现镜像下载与上传功能

3、在docker宿主机上将下载下来的基础镜像生成提供http和ssh服务的新镜像,可以使用docker commit或docker build命令生成新镜像

4、将docker宿主机生成的镜像上传到registry_server。

5、在docker宿主机所有镜像删除,从registry_server服务器下载镜像

6、使用下载的镜像运行一个容器运行在后台,并能访问容器所提供的http和ssh服务。

说明:

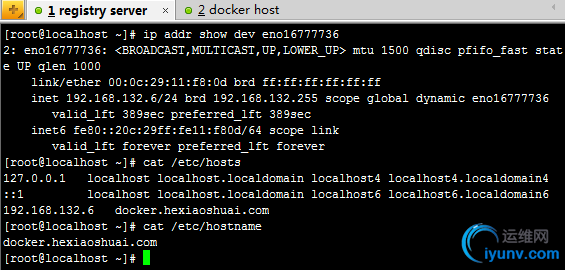

docker.hexiaoshuai.com 这是dockerregistry服务器的主机名称,ip是192.168.132.6;因为https的SSL证书要用到主机名,所以要设置主机名。

docker registry 服务器作为处理docker镜像的最终上传和下载,用的是官方的镜像registry。

nginx 1.6.x 是一个用nginx作为反向代理服务器

注:关闭selinux

三、实验步骤:

(1)使用nginx反向代理搭建docker私有仓库

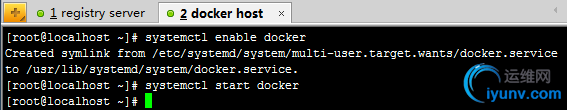

- registryserver 和docker host 安装docker并启动服务

2.私有仓库https支持:

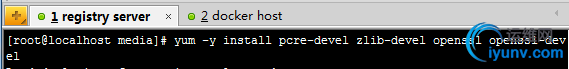

A)安装依赖软件包:

在Nginx编译需要PCRE,因为Nginx的Rewrite模块和HTTP核心模块会使用到PCRE正则表达式。需要安装pcre和pcre-devel用yum就能安装。

Zlib库提供了开发人员的压缩算法,在nginx的模块中需要使用gzip压缩。

需要安装zlib和zlib-devel用yum就可以安装

在Nginx中如果需要为服务器提供安全则需要用到OpenSSL库。

需要安装的是openssl和openssl-devel。用yum就可以安装。

B)配置SSL

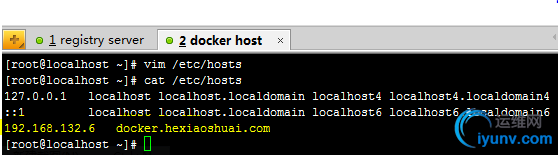

(1) 编辑/etc/hosts,把docker.hexiaoshuai.com的ip地址添加进来,例如:

ip地址、/etc/hosts、主机名:

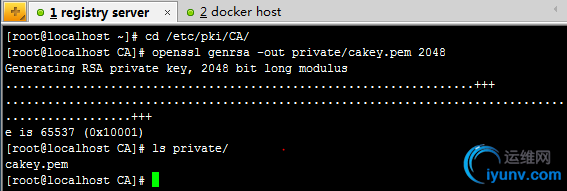

(2) 生成根密钥

先把

/etc/pki/CA/cacert.pem

/etc/pki/CA/index.txt

/etc/pki/CA/index.txt.attr

/etc/pki/CA/index.txt.old

/etc/pki/CA/serial

/etc/pki/CA/serial.old

删除掉!

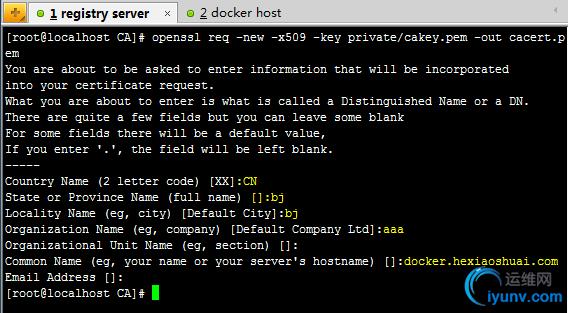

(3) 生成根证书

会提示输入一些内容,因为是私有的,所以可以随便输入,最好记住能与后面保持一致,特别是"Common Name”。必须要和hostname显示的一致。

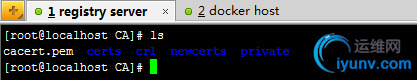

上面的自签证书cacert.pem应该生成在/etc/pki/CA下

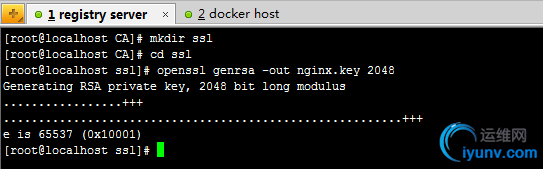

(4) 为nginx web服务器生成ssl密钥

注:因为CA中心与要申请证书的nginx服务器是同一个所以就在本机上执行为nginx服务器生成ssl密钥了,否则应该是在另一台需要用到证书的服务器上生成。

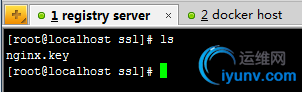

查看nginx服务器的密钥

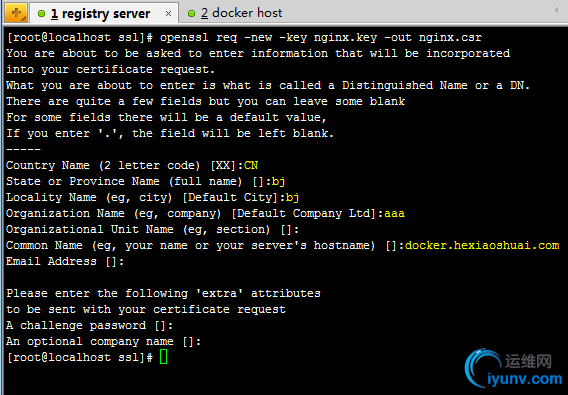

(5) 为nginx生成证书签署请求

输出如下信息

同样会提示输入一些内容,CommoneName一定要是你要授予证书的服务器域名或主机名,challenge password不填

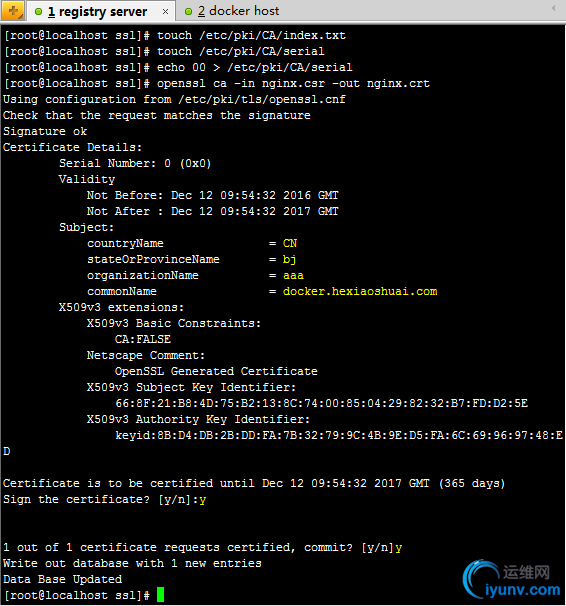

(6) 私有CA根据请求来签发证书

同样会提示输入一些内容,选择y就可以了!

查看nginx的证书

C)安装,配置,运行nginx

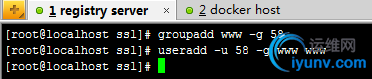

(1) 添加组和用户

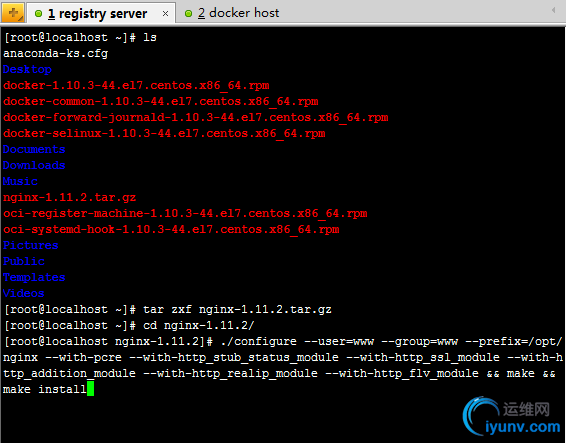

(2) 编译,安装nginx:

上述选项的解释:

--user=USER 设定程序运行的用户环境(www)

--group=GROUP 设定程序运行的组环境(www)

--prefix=PATH 设定安装目录

--with-pcre启用pcre库,Nginx的Rewrite模块和HTTP核心模块会使用到PCRE正则表达式

--with-http_stub_status_module 是为了启用 nginx 的 NginxStatus 功能,用来监控 Nginx 的当前状态

--with-http_ssl_module 开启SSL模块,支持使用HTTPS协议的网页

--with-http_realip_module 开启Real IP的支持,该模块用于从客户请求的头数据中读取Real Ip地址

--with-http_addition_module 开启Addtion模块,该模块允许你追加或前置数据到相应的主体部分

--with-http_flv_module模块ngx_http_flv_module 为FlashVideo(FLV)文件提供服务端伪流媒体支持

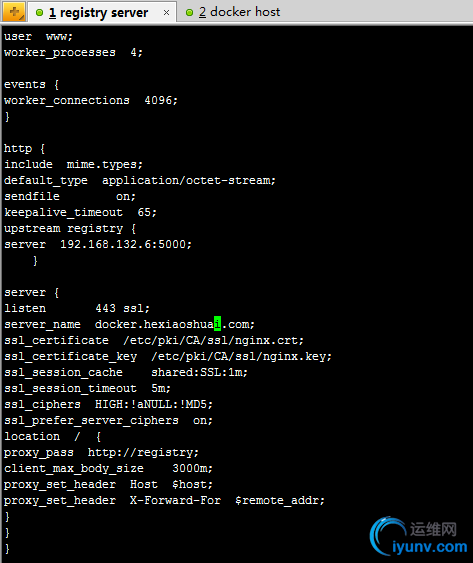

(3) 编辑/opt/nginx/conf/nginx.conf文件

相关选项含义:

ssl_session_cache会话缓存用于保存SSL会话,这些缓存在工作进程间共享,可以使用ssl_session_cache指令进行配置。1M缓存可以存放大约4000个会话。

ssl_session_timeout缓存超时,默认的缓存超时是5分钟。

ssl_ciphers HIGH:!aNULL:!MD5使用高强度的加密算法

ssl_prefer_server_ciphers on依赖SSLv3和TLSv1协议的服务器密码将优先于客户端密码。即:在SSLv3或这是TLSv1握手时选择一个密码,通常是使用客户端的偏好。如果这个指令是启用的,那么服务器反而是使用服务器的偏好。

client_max_body_size即允许上传文件大小的最大值

proxy_set_header Host $host和proxy_set_headerX-Forward-For $remote_addr的作用描述:

nginx为了实现反向代理的需求而增加了一个ngx_http_proxy_module模块。其中proxy_set_header指令就是该模块需要读取的配置文件。在这里,所有设置的值的含义和http请求同中的含义完全相同,除了Host外还有X-Forward-For。

Host的含义是表明请求的主机名,因为nginx作为反向代理使用,而如果后端真实的服务器设置有类似防盗链或者根据http请求头中的host字段来进行路由或判断功能的话,如果反向代理层的nginx不重写请求头中的host字段,将会导致请求失败【默认反向代理服务器会向后端真实服务器发送请求,并且请求头中的host字段应为proxy_pass指令设置的服务器】。

同理,X_Forward_For字段表示该条http请求是有谁发起的?如果反向代理服务器不重写该请求头的话,那么后端真实服务器在处理时会认为所有的请求都来自反向代理服务器,如果后端有防攻击策略的话,那么机器就被封掉了。因此,在配置用作反向代理的nginx中一般会增加两条配置,修改http的请求头:

proxy_set_header Host $host;

proxy_set_header X-Forward-For $remote_addr;

这里的$host和$remote_addr都是nginx的导出变量,可以再配置文件中直接使用。

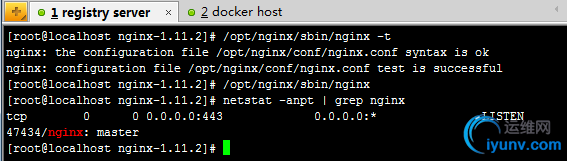

(4) 验证配置、启动服务、验证是否启动

3、配置,运行docker

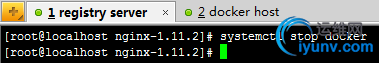

1)停止docker

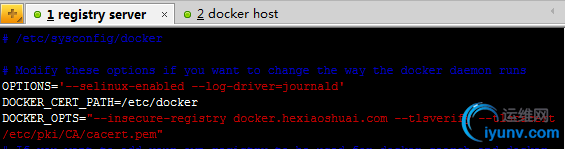

(2)编辑/etc/sysconfig/docker文件,加上如下一行

DOCKER_OPTS="--insecure-registry docker.hexiaoshuai.com --tlsverify --tlscacert /etc/pki/CA/cacert.pem"

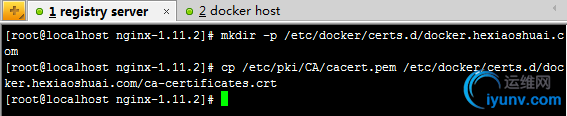

(3) 把根证书复制到/etc/docker/certs.d/docker.hexiaoshuai.com/目录下

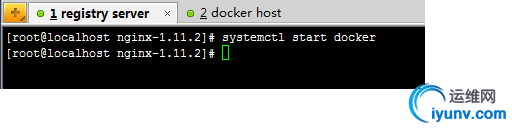

(4) 启动docker

4、运行私有仓库容器

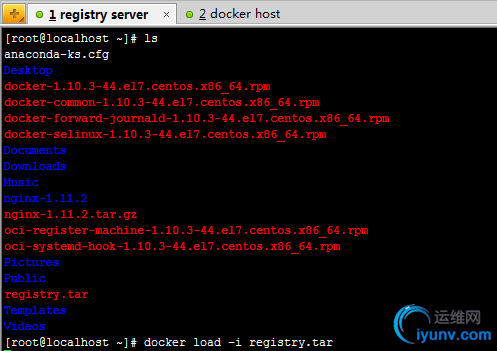

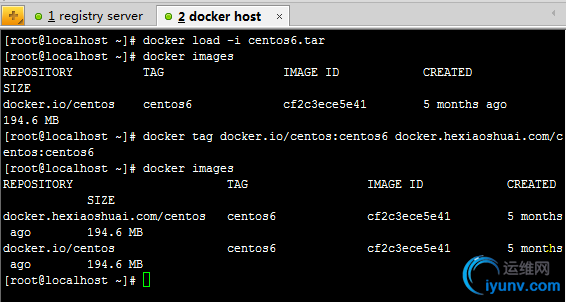

1)将本地文件载入到镜像库

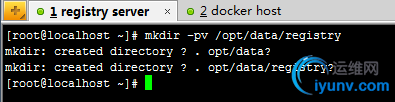

配置私有仓库位置

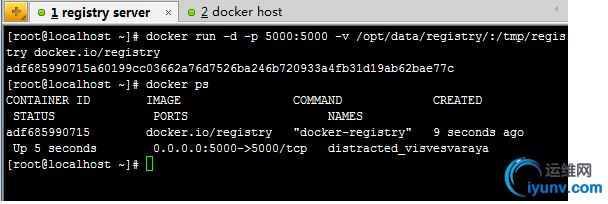

2)运行私有仓库

可以通过 -v 参数来将镜像文件存放在本地的指定路径。例如上面的例子将上传的镜像放到 /opt/data/registry 目录。

-p(小写的)用于将容器的5000端口映射宿主机的5000端口。

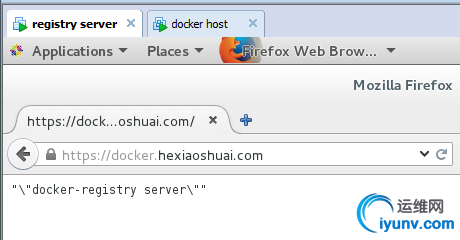

3)验证registry:

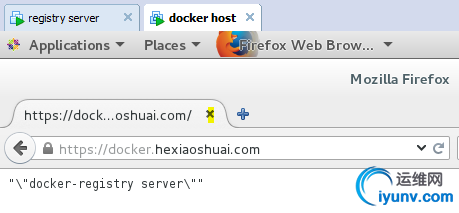

用浏览器输入: https://docker.hexiaoshuai.com

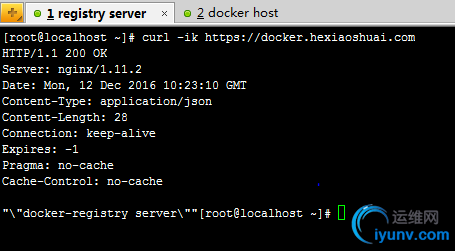

或者:curl -i -k https://docker.hexiaoshuai.com

curl是通过url语法在命令行下上传或下载文件的工具软件,它支持http,https,ftp,ftps,telnet等多种协议,常被用来抓取网页和监控Web服务器状态

服务端的配置就到此完成!

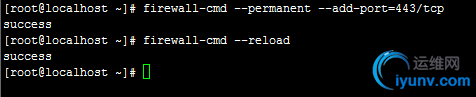

注意:注意防火墙

5、Docker客户端配置

1)编辑/etc/hosts,把docker.benet.com的ip地址添加进来,例如

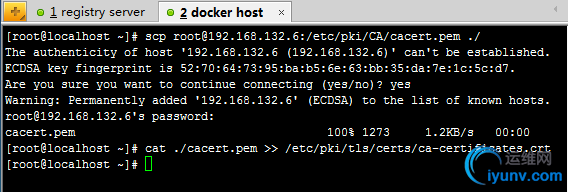

2)把docker registry服务器端的根证书追加到ca-certificates.crt文件里

先从docker registry服务器端把文件/etc/pki/CA/cacert.pem拷贝到本机,然后执行命令:

cat ./cacert.pem>>/etc/pki/tls/certs/ca-certificates.crt

(3) 验证docker.yy.com下的registry:

用浏览器输入: https://docker.hexiaoshuai.com

(4) 使用私有registry步骤:

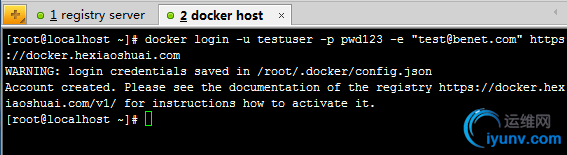

登录: dockerlogin -u testuser -p pwd123 -e "test@benet.com" https://docker.hexiaoshuai.com

从本地文件载入一个镜像测试,为基础镜像打个标签

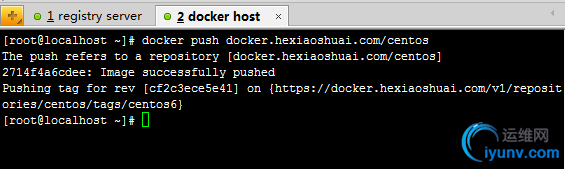

发布:上传镜像到本地私有仓库

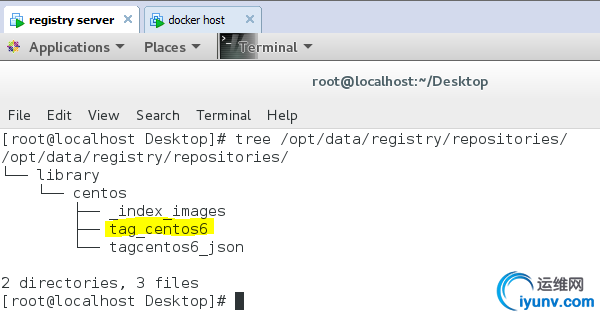

查看镜像的存储目录和文件(在镜像服务器)

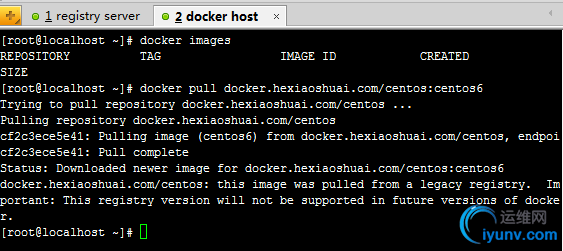

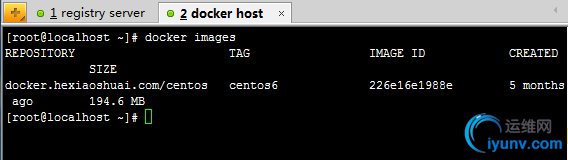

从私有仓库pull下来image,查看image

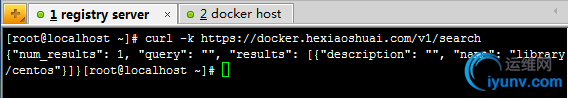

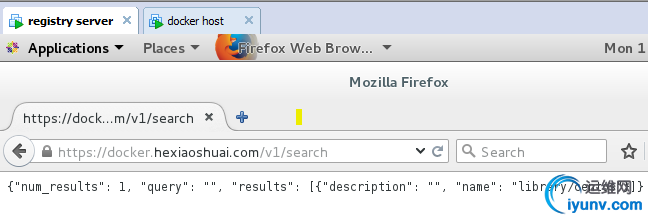

查看私有仓库是否有对应的镜像

或浏览器查看

私有仓库搭建完毕

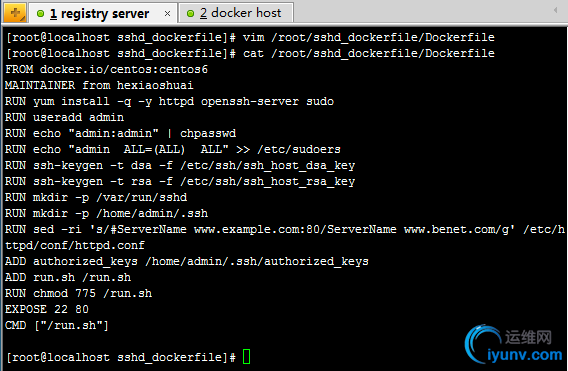

(2)docker应用案例:使用dockerfile创建sshd镜像模板并提供http访问应用

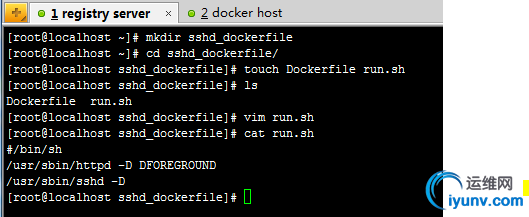

1)创建一个sshd_dockerfile工作目录

在主机上生成ssh秘钥对,并创建authorized_keys文件

2)编写dockerfile文件

以上选项的含义解释:

FROM centos:centos6选择一个已有的os镜像作为基础

MAINTAINER 镜像的作者

RUN yum install -y openssh-server sudo安装openssh-server和sudo软件包

添加测试用户admin,密码admin,并且将此用户添加到sudoers里

RUN useradd admin

RUN echo "admin:admin" | chpasswd

RUN echo "admin ALL=(ALL) ALL" >> /etc/sudoers

下面这两句比较特殊,在centos6上必须要有,否则创建出来的容器sshd不能登录

RUN ssh-keygen -t dsa -f /etc/ssh/ssh_host_dsa_key

RUN ssh-keygen -t rsa -f /etc/ssh/ssh_host_rsa_key

注意:centos7上必须要有,否则创建出来的容器sshd不能登录

RUN ssh-keygen -t dsa -f /etc/ssh/ssh_host_dsa_key

RUN ssh-keygen -t rsa -f /etc/ssh/ssh_host_rsa_key

RUN ssh-keygen -t ed25519 -f /etc/ssh/ssh_host_ed25519_key

RUN ssh-keygen -t ecdsa -f /etc/ssh/ssh_host_ecdsa_key

将公钥信息上传到远程连接用户的宿主目录的.ssh下

ADD authorized_keys /home/admin/.ssh/authorized_keys

启动sshd服务并且暴露22端口

RUN mkdir /var/run/sshd

EXPOSE 22 80

CMD ["/run.sh"] 也可以写成这种方式CMD ["/usr/sbin/sshd", "-D"]

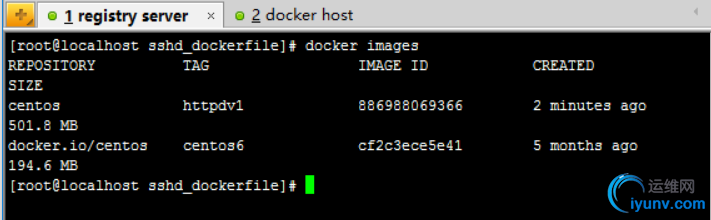

在sshd_dockerfile目录下,使用docker build命令来创建镜像,注意:在最后还有一个”.”,表示使用当前目录中的dockerfile

[iyunv@localhostsshd_dockerfile]# docker build --no-cache -t "centos:httpdv1" .

执行docker images查看新生成的镜像

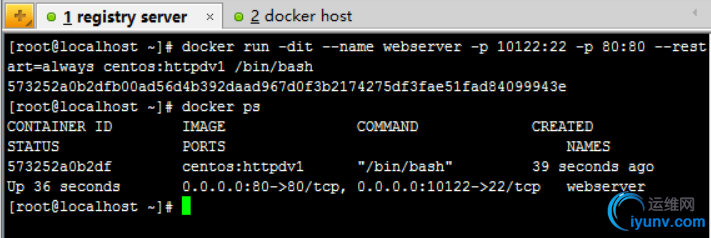

使用刚才建好的镜像运行一个容器,将容器的端口映射到主机的10122

docker run -dit --name webserver1 -p10122:22 -p 80:80 --restart=always centos:httpdv1

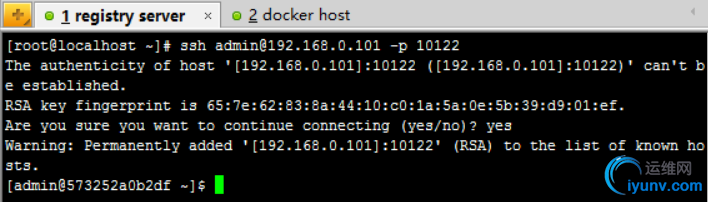

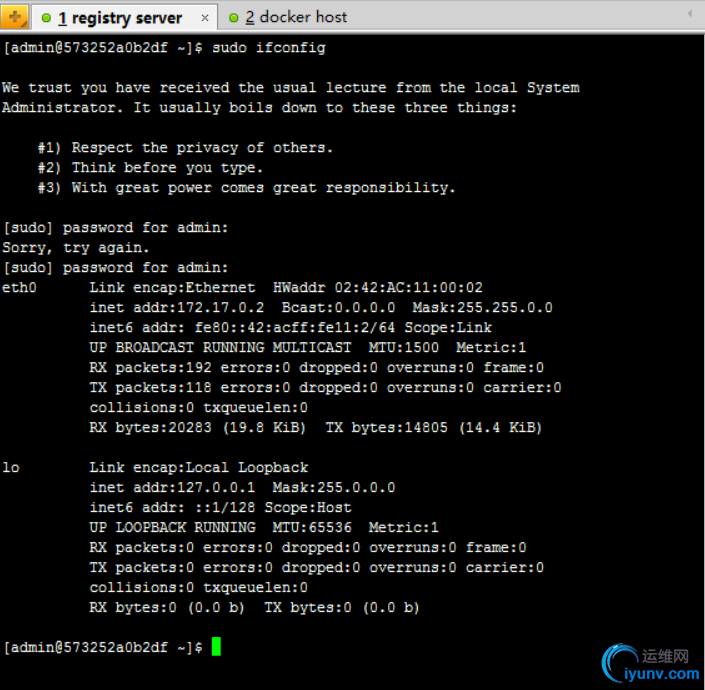

在宿主主机打开一个终端,连接刚才新建的容器

注:admin用户是容器中的用户,192.168.0.101地址是宿主机的地址

测试sudo执行授权命令:

或

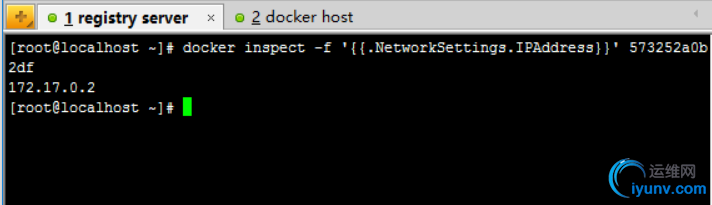

用docker inspect查看容器的ip地址,在宿主机上直接ssh连接容器

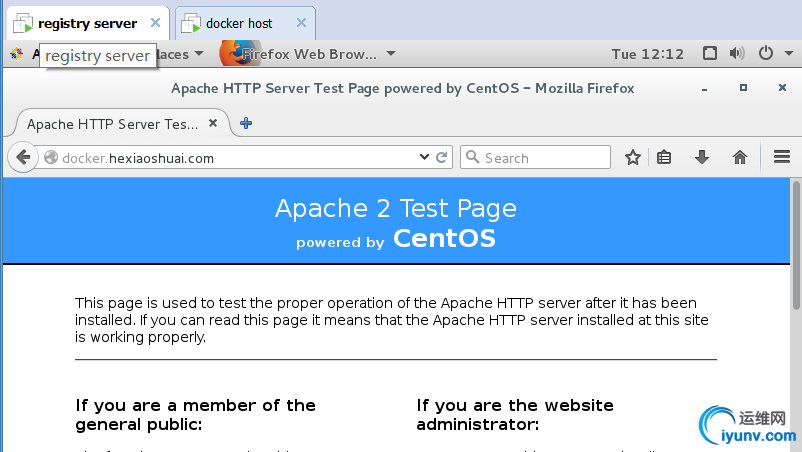

测试httpd服务,访问网页

sshd和httpd验证成功

综合实验结束。

|